技术文档收录

ASCII

Tcpdump

Linux

WireGuard 一键安装脚本 | 秋水逸冰

SSH Config 那些你所知道和不知道的事 | Deepzz's Blog

Linux 让终端走代理的几种方法

ubuntu 20.04 server 版设置静态 IP 地址 - 链滴

Linux 挂载 Windows 共享磁盘的方法 - 技术学堂

将 SMB/CIFS 网络硬盘永久的挂载到 Ubuntu 上 - 简书

linux 获取当前脚本的绝对路径 | aimuke

[Linux] Linux 使用 / dev/urandom 生成随机数 - piaohua's blog

Linux 生成随机数的多种方法 | Just Do It

Linux 的 Centos7 版本下忘记 root 或者普通用户密码怎么办?

Git 强制拉取覆盖本地

SSH 安全加固指南 - FreeBuf 网络安全行业门户

Linux 系统安全强化指南 - FreeBuf 网络安全行业门户

Linux 入侵排查 - FreeBuf 网络安全行业门户

sshd_config 配置详解 - 简书

SSH 权限详解 - SegmentFault 思否

CentOS 安装 node.js 环境 - SegmentFault 思否

如何在 CentOS 7 上安装 Node.js 和 npm | myfreax

几款 ping tcping 工具总结

OpenVpn 搭建教程 | Jesse's home

openvpn 一键安装脚本 - 那片云

OpenVPN 解决 每小时断线一次 - 爱开源

OpenVPN 路由设置 – 凤曦的小窝

OpenVPN 设置非全局代理 - 镜子的记录簿

TinyProxy 使用帮助 - 简书

Ubuntu 下使用 TinyProxy 搭建代理 HTTP 服务器_Linux_运维开发网_运维开发技术经验分享

Linux 软件包管理工具 Snap 常用命令 - 简书

linux systemd 参数详解

Systemd 入门教程:命令篇 - 阮一峰的网络日志

记一次 Linux 木马清除过程

rtty:在任何地方通过 Web 访问您的终端

02 . Ansible 高级用法 (运维开发篇)

终于搞懂了服务器为啥产生大量的 TIME_WAIT!

巧妙的 Linux 命令,再来 6 个!

77% 的 Linux 运维都不懂的内核问题,这篇全告诉你了

运维工程师必备:请收好 Linux 网络命令集锦

一份阿里员工的 Java 问题排查工具单

肝了 15000 字性能调优系列专题(JVM、MySQL、Nginx and Tomcat),看不完先收

作业调度算法(FCFS,SJF,优先级调度,时间片轮转,多级反馈队列) | The Blog Of WaiterXiaoYY

看了这篇还不会 Linux 性能分析和优化,你来打我

2019 运维技能风向标

更安全的 rm 命令,保护重要数据

求你了,别再纠结线程池大小了!

重启大法好!线上常见问题排查手册

Docker

「Docker」 - 保存镜像 - 知乎

终于可以像使用 Docker 一样丝滑地使用 Containerd 了!

私有镜像仓库选型:Harbor VS Quay - 乐金明的博客 | Robin Blog

exec 与 entrypoint 使用脚本 | Mr.Cheng

Dockerfile 中的 CMD 与 ENTRYPOINT

使用 Docker 配置 MySQL 主从数据库 - 墨天轮

Alpine vs Distroless vs Busybox – 云原生实验室 - Kubernetes|Docker|Istio|Envoy|Hugo|Golang | 云原生

再见,Docker!

Python

Pipenv:新一代Python项目环境与依赖管理工具 - 知乎

Python list 列表实现栈和队列

Python 各种排序 | Lesley's blog

Python 中使用 dateutil 模块解析时间 - SegmentFault 思否

一个小破网站,居然比 Python 官网还牛逼

Python 打包 exe 的王炸 - Nuitka

Window

批处理中分割字符串 | 网络进行时

Windows 批处理基础命令学习 - 简书

在Windows上设置WireGuard

Windows LTSC、LTSB、Server 安装 Windows Store 应用商店

中间件

Nginx 中的 Rewrite 的重定向配置与实践

RabbitMQ 的监控

RabbitMq 最全的性能调优笔记 - SegmentFault 思否

为什么不建议生产用 Redis 主从模式?

高性能消息中间件——NATS

详解:Nginx 反代实现 Kibana 登录认证功能

分布式系统关注点:仅需这一篇,吃透 “负载均衡” 妥妥的

仅需这一篇,妥妥的吃透” 负载均衡”

基于 nginx 实现上游服务器动态自动上下线——不需 reload

Nginx 学习书单整理

最常见的日志收集架构(ELK Stack)

分布式之 elk 日志架构的演进

CAT 3.0 开源发布,支持多语言客户端及多项性能提升

Kafka 如何做到 1 秒处理 1500 万条消息?

Grafana 与 Kibana

ELK 日志系统之通用应用程序日志接入方案

ELK 简易 Nginx 日志系统搭建: ElasticSearch+Kibana+Filebeat

记一次 Redis 连接池问题引发的 RST

把 Redis 当作队列来用,你好大的胆子……

Redis 最佳实践:业务层面和运维层面优化

Redis 为什么变慢了?常见延迟问题定位与分析

好饭不怕晚,扒一下 Redis 配置文件的底 Ku

rabbitmq 集群搭建以及万级并发下的性能调优

别再问我 Redis 内存满了该怎么办了

Nginx 状态监控及日志分析

数据库

SQLite全文检索

Mysql 查看用户连接数配置及每个 IP 的请求情况 - 墨天轮

防火墙-iptables

iptables 常用规则:屏蔽 IP 地址、禁用 ping、协议设置、NAT 与转发、负载平衡、自定义链

防火墙 iptables 企业防火墙之 iptables

Linux 防火墙 ufw 简介

在 Ubuntu 中用 UFW 配置防火墙

在 Ubuntu20.04 上怎样使用 UFW 配置防火墙 - 技术库存网

监控类

开箱即用的 Prometheus 告警规则集

prometheus☞搭建 | zyh

docker 部署 Prometheus 监控服务器及容器并发送告警 | chris'wang

PromQL 常用命令 | LRF 成长记

持续集成CI/CD

GitHub Actions 的应用场景 | 记录干杯

GithubActions · Mr.li's Blog

工具类

GitHub 中的开源网络广告杀手,十分钟快速提升网络性能

SSH-Auditor:一款 SHH 弱密码探测工具

别再找了,Github 热门开源富文本编辑器,最实用的都在这里了 - srcmini

我最喜欢的 CLI 工具

推荐几款 Redis 可视化工具

内网代理工具与检测方法研究

环境篇:数据同步工具 DataX

全能系统监控工具 dstat

常用 Web 安全扫描工具合集

给你一款利器!轻松生成 Nginx 配置文件

教程类

手把手教你打造高效的 Kubernetes 命令行终端

Keras 作者:给软件开发者的 33 条黄金法则

超详细的网络抓包神器 Tcpdump 使用指南

使用 fail2ban 和 FirewallD 黑名单保护你的系统

linux 下 mysql 数据库单向同步配置方法分享 (Mysql)

MySQL 快速删除大量数据(千万级别)的几种实践方案

GitHub 上的优质 Linux 开源项目,真滴牛逼!

WireGuard 教程:使用 Netmaker 来管理 WireGuard 的配置 – 云原生实验室 - Kubernetes|Docker|Istio|Envoy|Hugo|Golang | 云原生

Tailscale 基础教程:Headscale 的部署方法和使用教程 – 云原生实验室 - Kubernetes|Docker|Istio|Envoy|Hugo|Golang | 云原生

Nebula Graph 的 Ansible 实践

改进你的 Ansible 剧本的 4 行代码

Caddy 2 快速简单安装配置教程 – 高玩梁的博客

切换至 Caddy2 | 某不科学的博客

Caddy2 简明教程 - bleem

树莓派安装 OpenWrt 突破校园网限制 | Asttear's Blog

OpenVPN 路由设置 – 凤曦的小窝

个性化编译 LEDE 固件

盘点各种 Windows/Office 激活工具

[VirtualBox] 1、NAT 模式下端口映射

VirtualBox 虚拟机安装 openwrt 供本机使用

NUC 折腾笔记 - 安装 ESXi 7 - 苏洋博客

锐捷、赛尔认证 MentoHUST - Ubuntu 中文

How Do I Use A Client Certificate And Private Key From The IOS Keychain? | OpenVPN

比特记事簿: 笔记: 使用电信 TR069 内网架设 WireGuard 隧道异地组网

利用 GitHub API 获取最新 Releases 的版本号 | 这是只兔子

docsify - 生成文档网站简单使用教程 - SegmentFault 思否

【干货】Chrome 插件 (扩展) 开发全攻略 - 好记的博客

一看就会的 GitHub 骚操作,让你看上去像一位开源大佬

【计算机网络】了解内网、外网、宽带、带宽、流量、网速_墩墩分墩 - CSDN 博客

mac-ssh 配置 | Sail

如何科学管理你的密码

VirtualBox NAT 端口映射实现宿主机与虚拟机相互通信 | Shao Guoliang 的博客

CentOS7 配置网卡为静态 IP,如果你还学不会那真的没有办法了!

laisky-blog: 近期折腾 tailscale 的一些心得

使用 acme.sh 给 Nginx 安装 Let’ s Encrypt 提供的免费 SSL 证书 · Ruby China

acme 申请 Let’s Encrypt 泛域名 SSL 证书

从 nginx 迁移到 caddy

使用 Caddy 替代 Nginx,全站升级 https,配置更加简单 - Diamond-Blog

http.proxy - Caddy 中文文档

动手撸个 Caddy(二)| Caddy 命令行参数最全教程 | 飞雪无情的总结

Caddy | 学习笔记 - ijayer

Caddy 代理 SpringBoot Fatjar 应用上传静态资源

使用 graylog3.0 收集 open××× 日志进行审计_年轻人,少吐槽,多搬砖的技术博客_51CTO 博客

提高国内访问 github 速度的 9 种方法! - SegmentFault 思否

VM16 安装 macOS 全网最详细

2022 目前三种有效加速国内 Github

How to install MariaDB on Alpine Linux | LibreByte

局域网内电脑 - ipad 文件共享的三种方法 | 岚

多机共享键鼠软件横向测评 - 尚弟的小笔记

本文档发布于https://mrdoc.fun

-

+

首页

Tailscale 基础教程:Headscale 的部署方法和使用教程 – 云原生实验室 - Kubernetes|Docker|Istio|Envoy|Hugo|Golang | 云原生

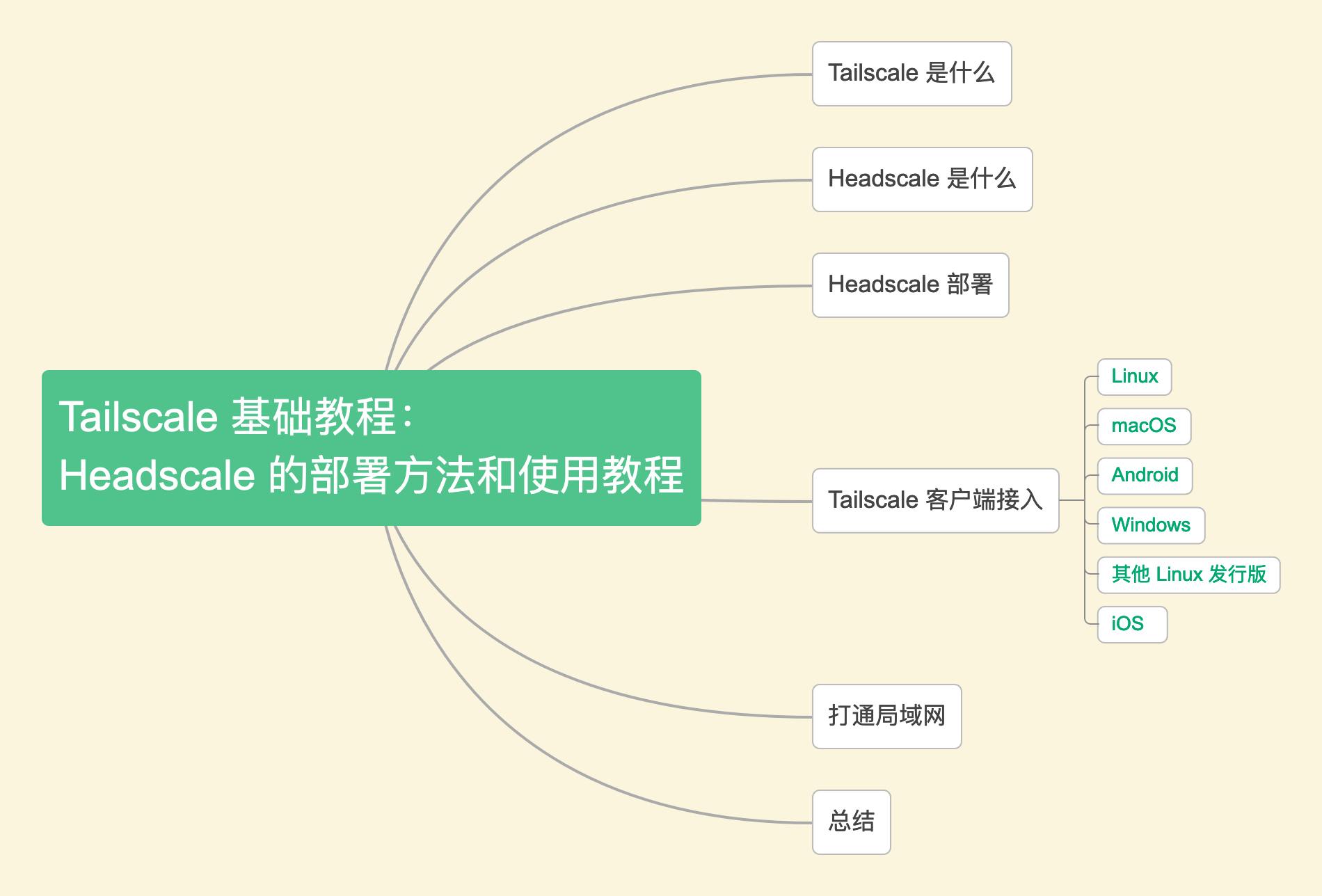

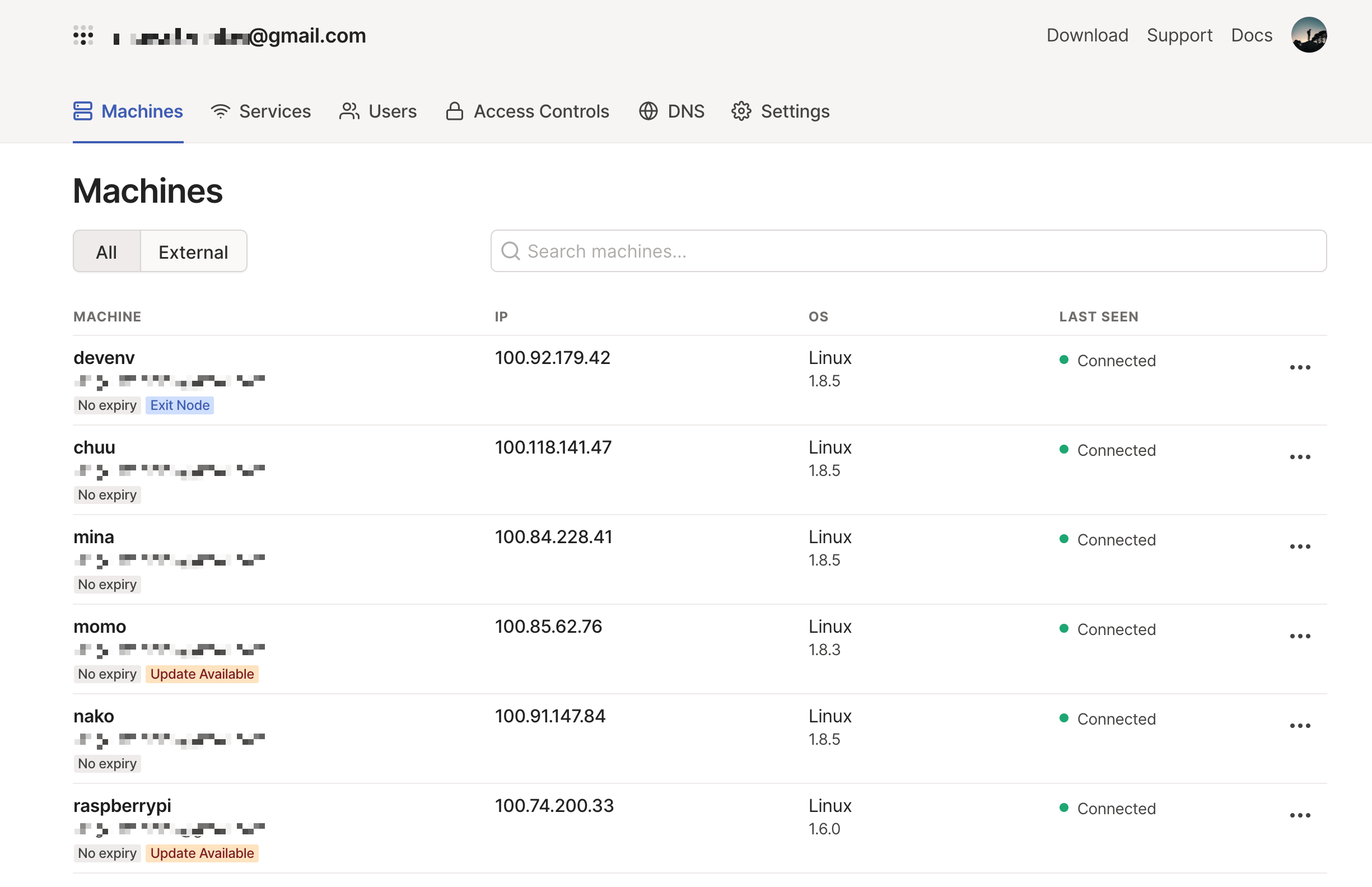

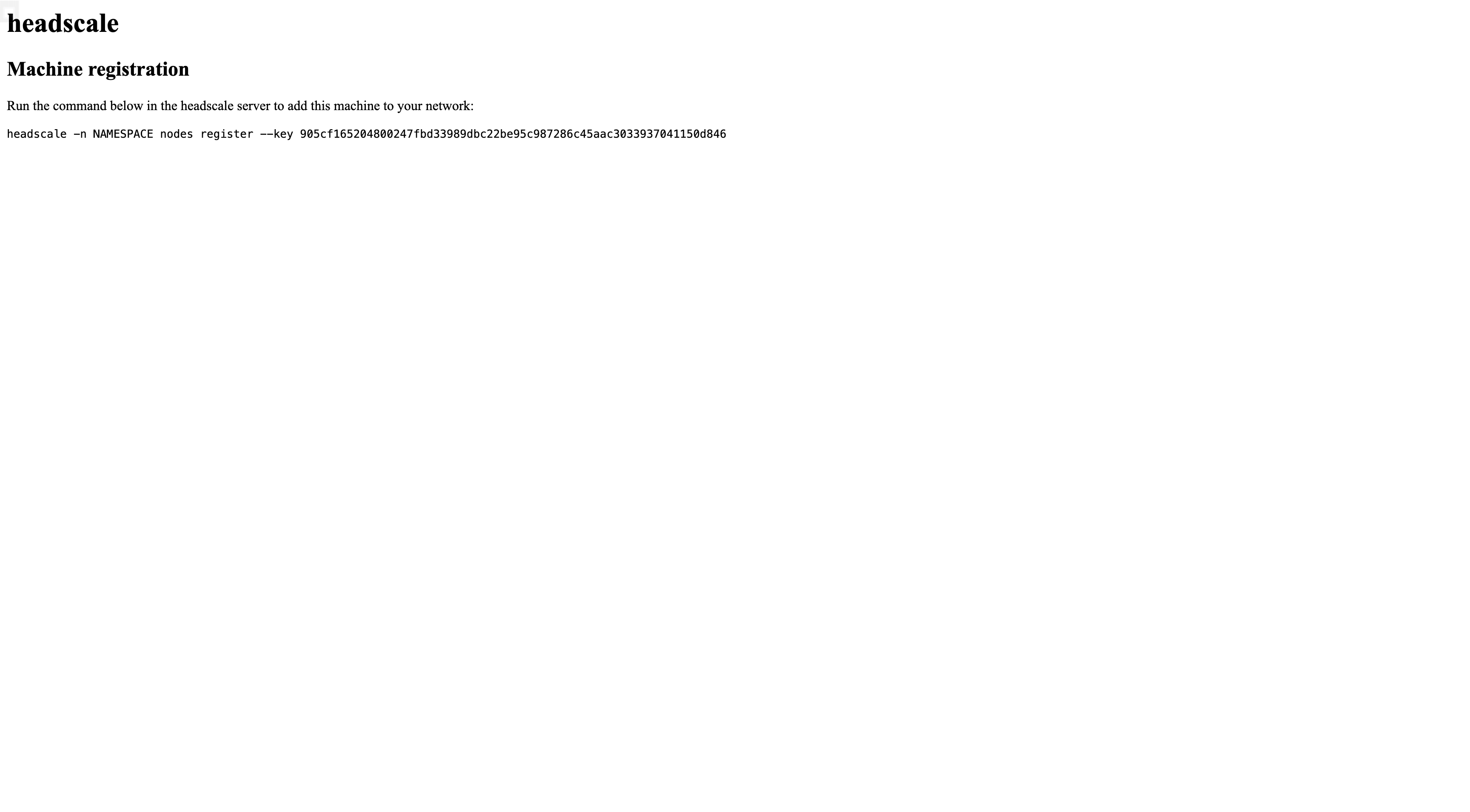

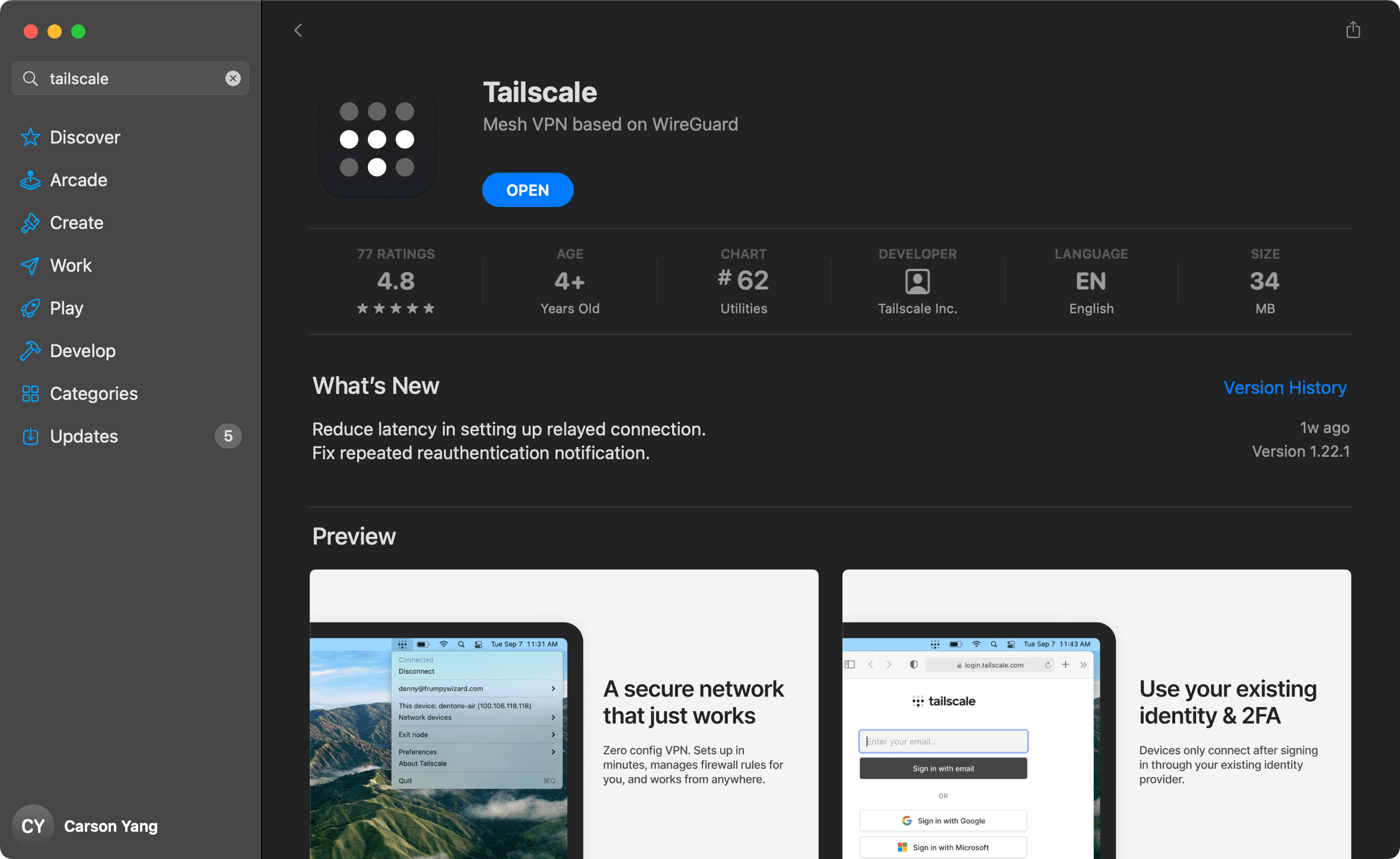

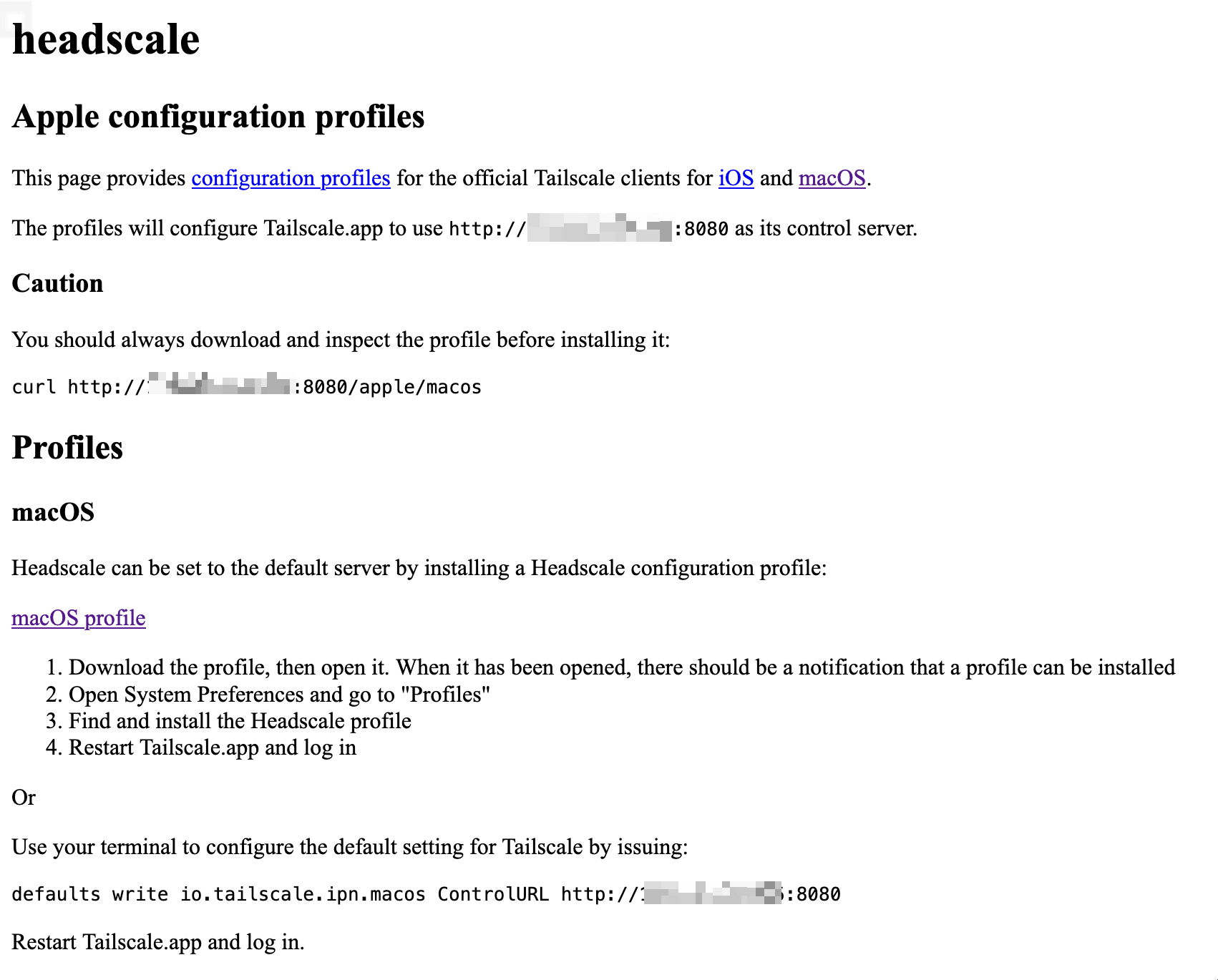

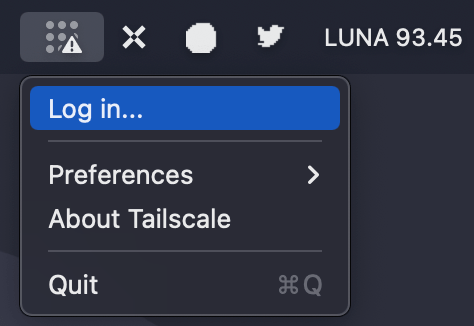

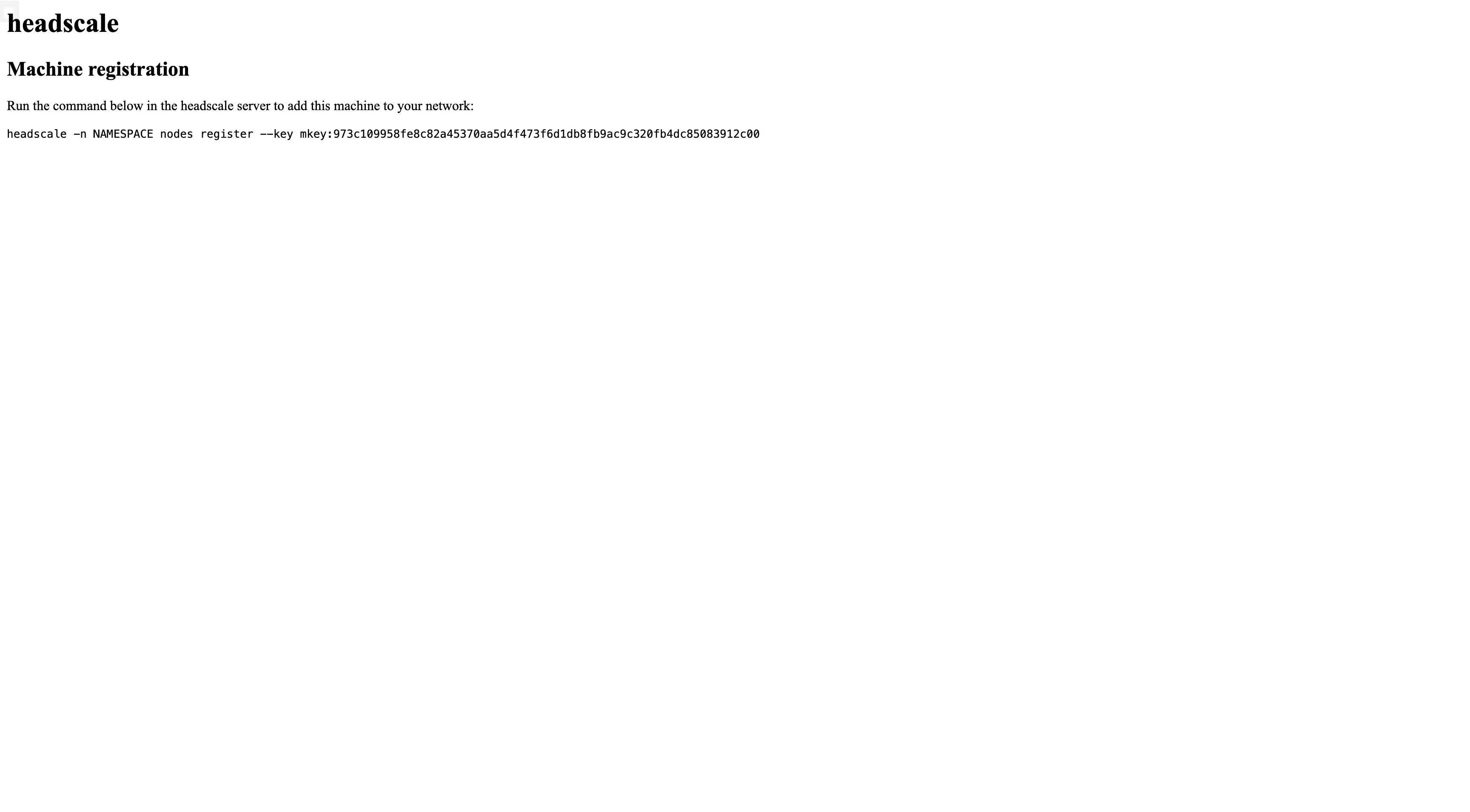

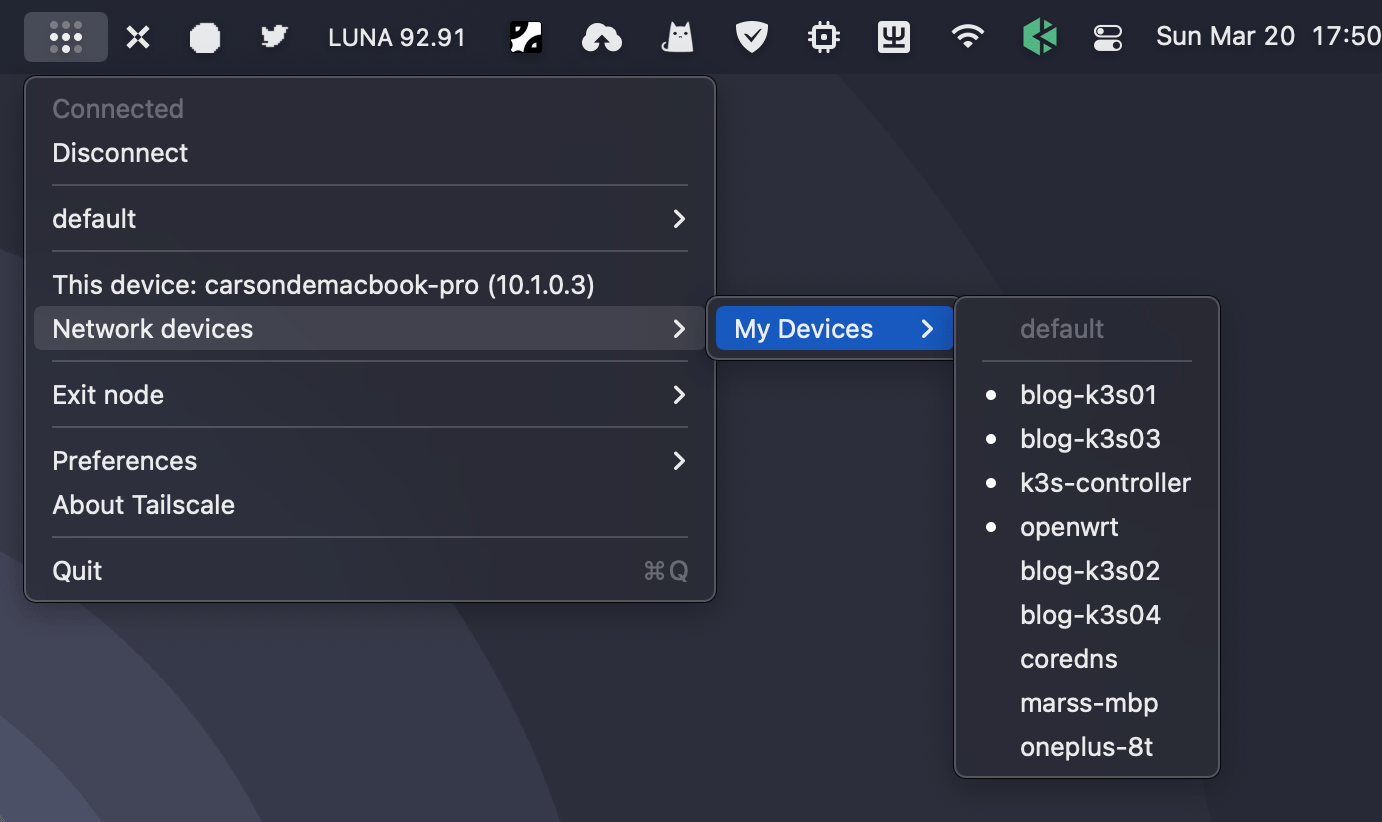

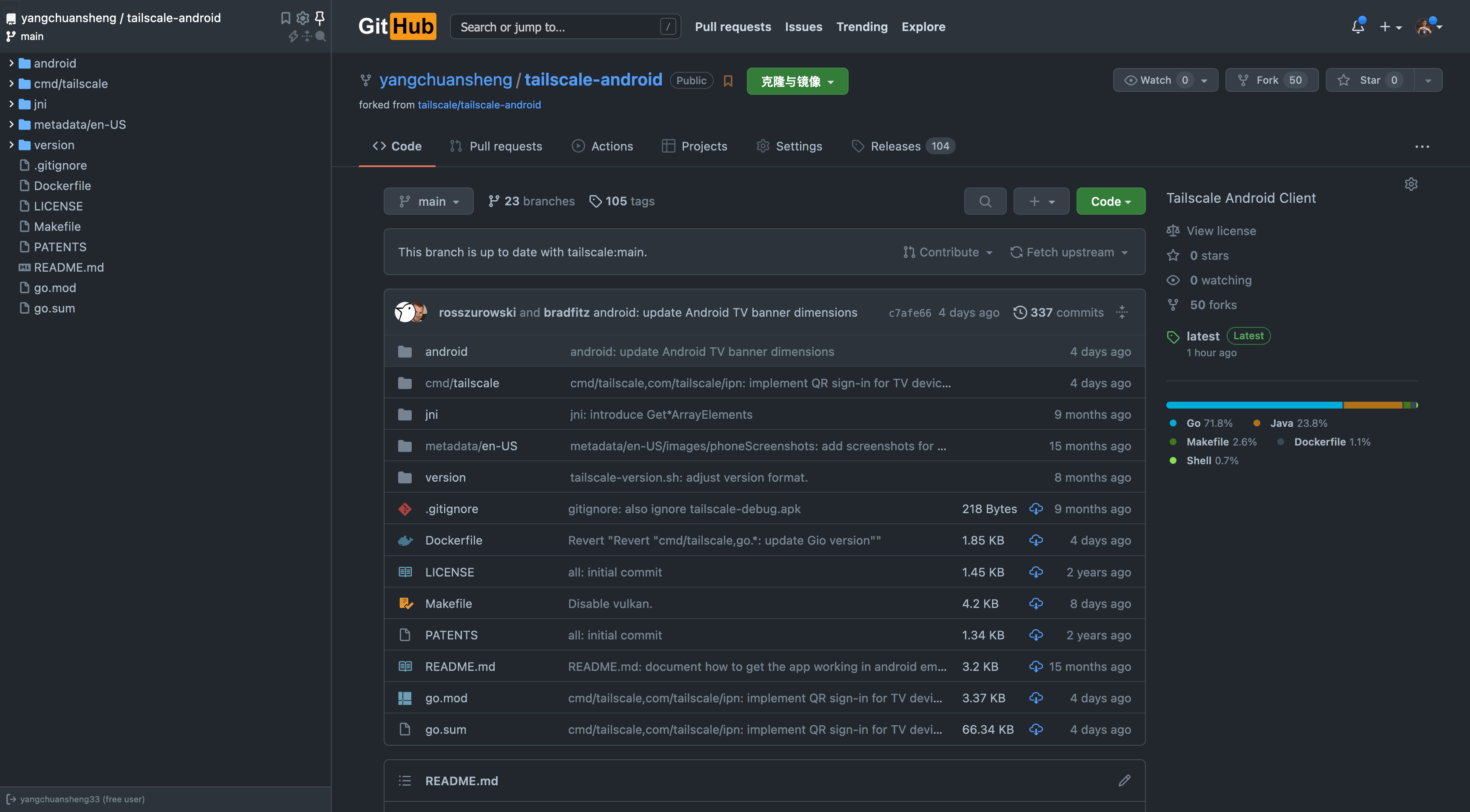

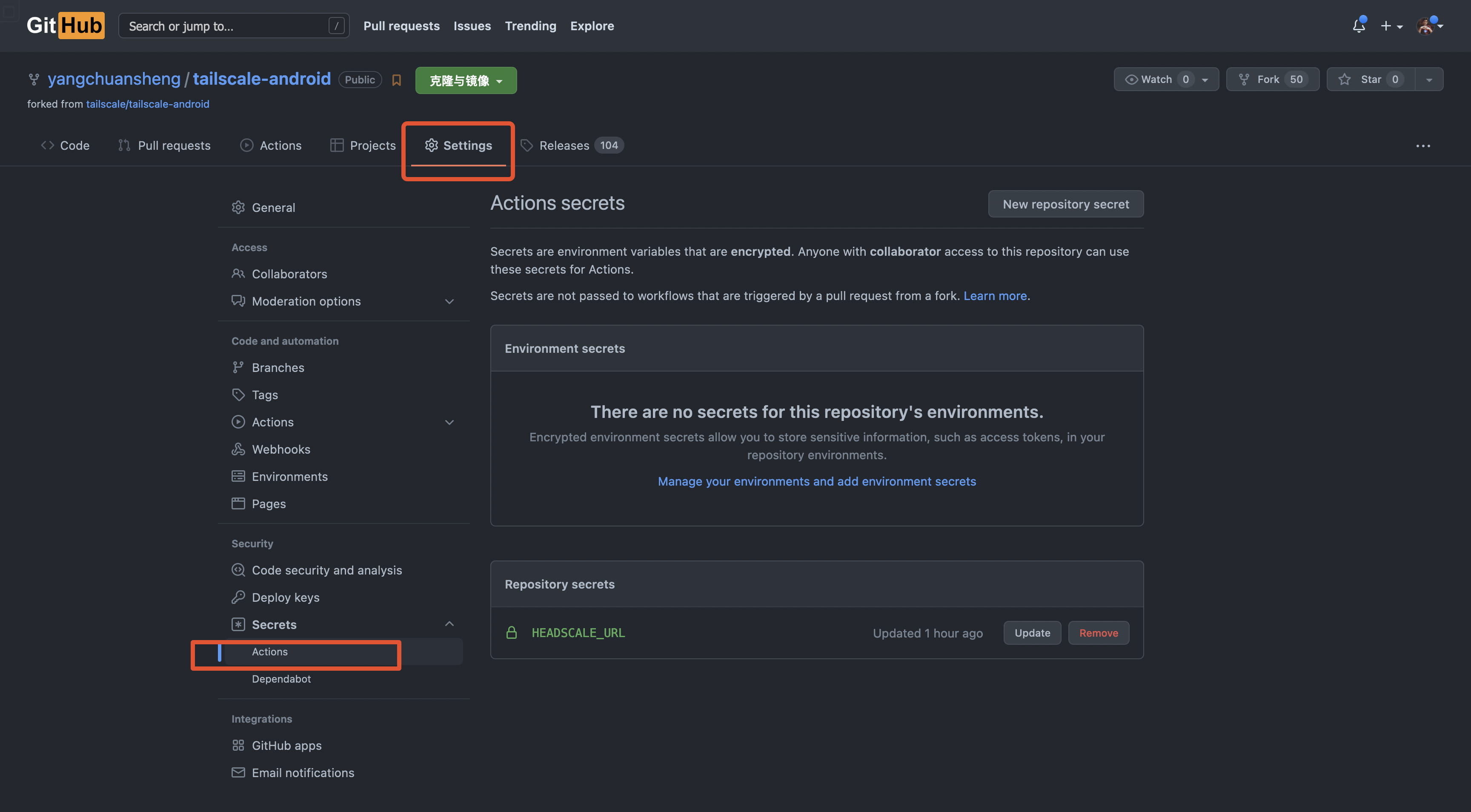

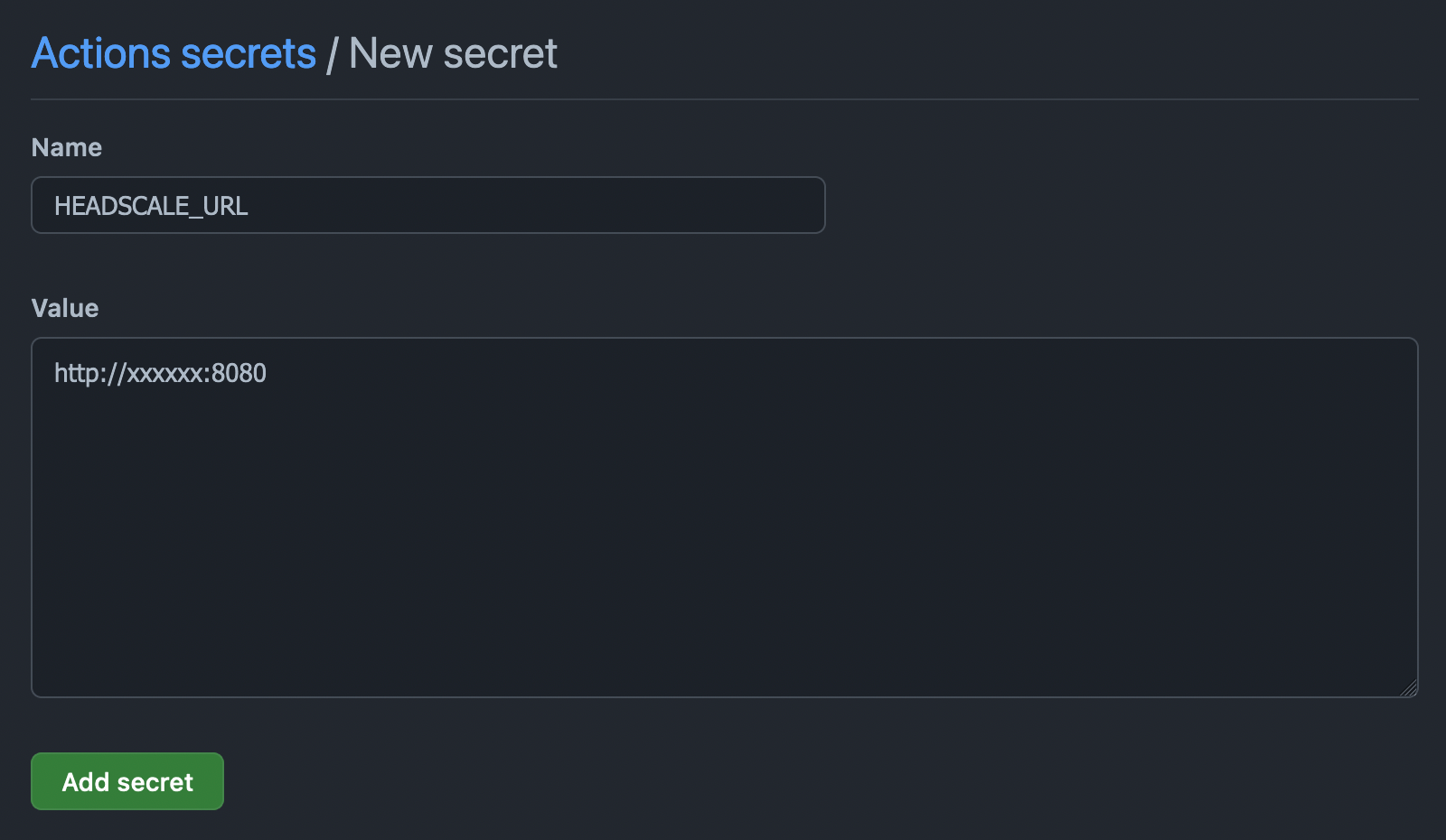

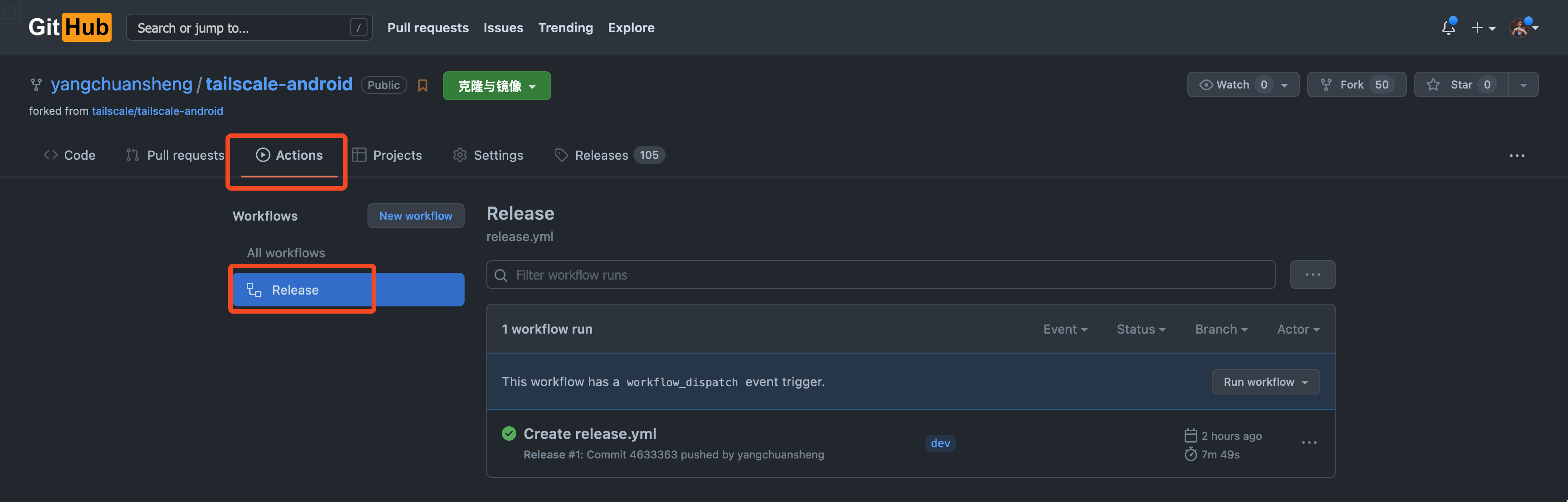

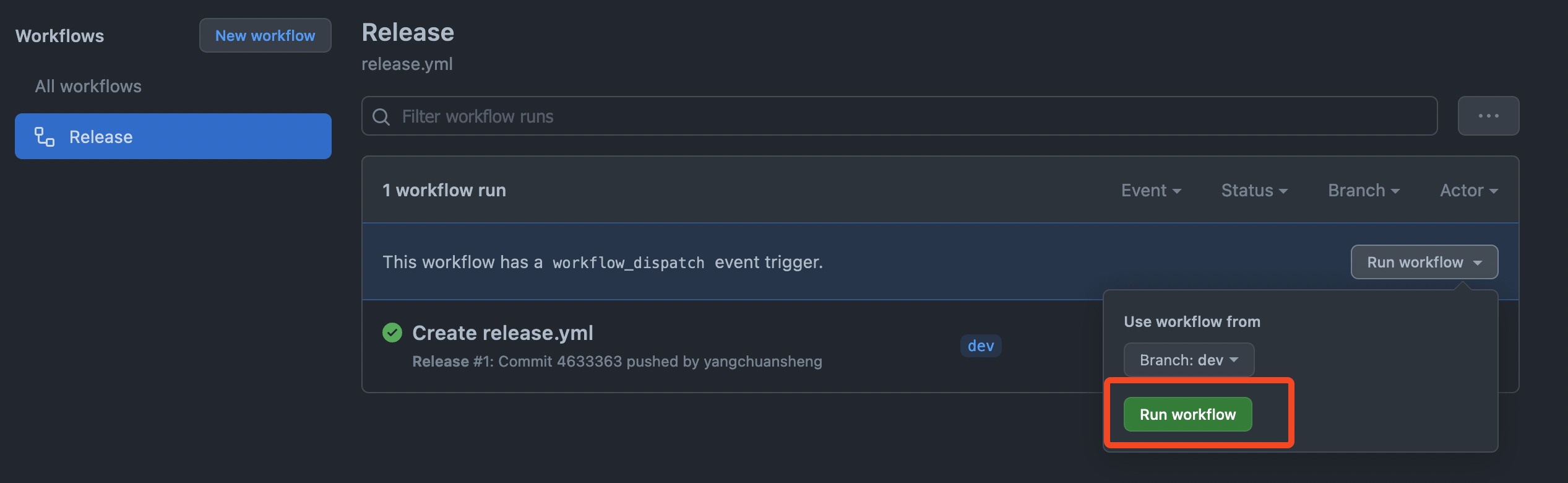

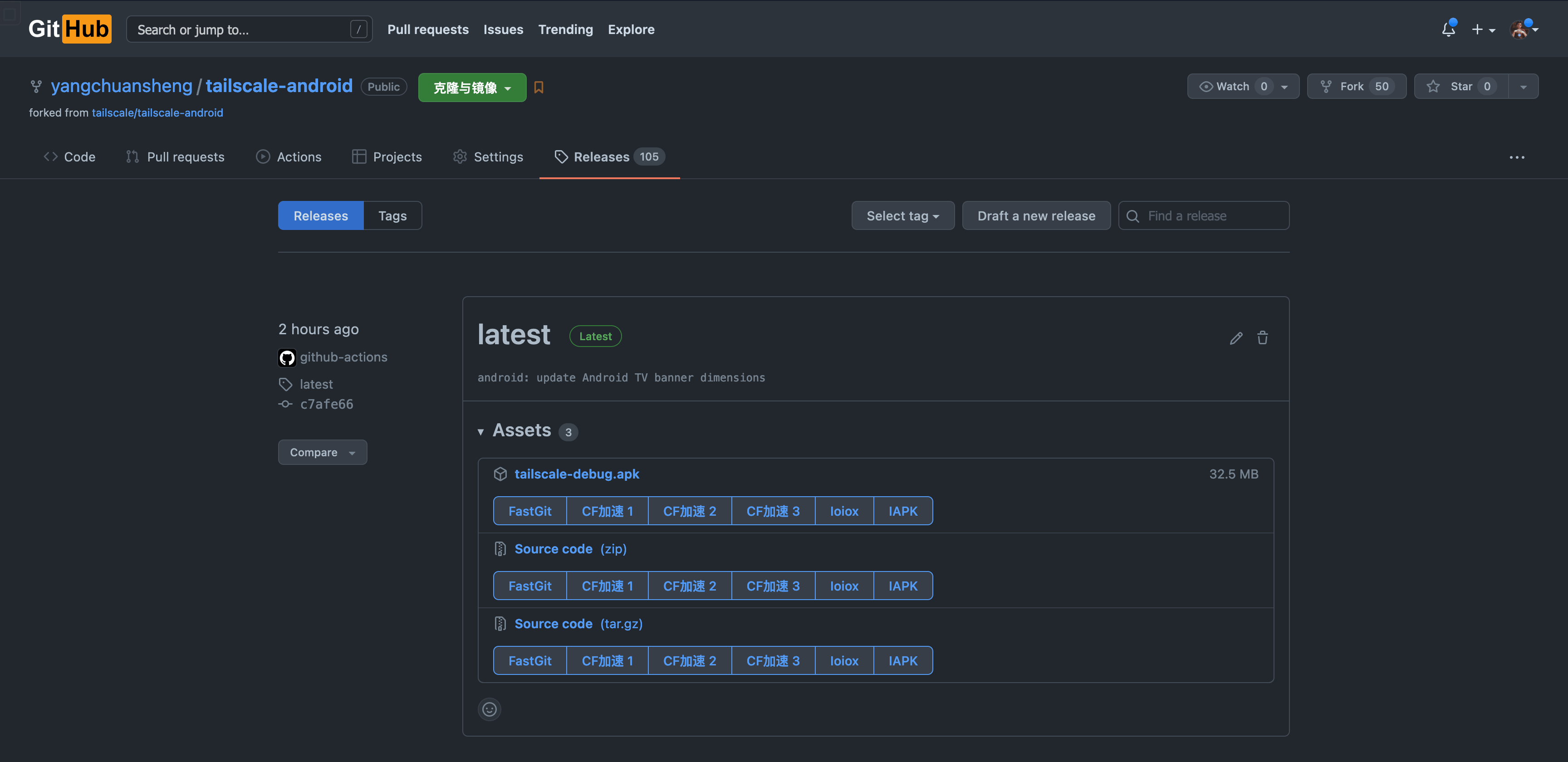

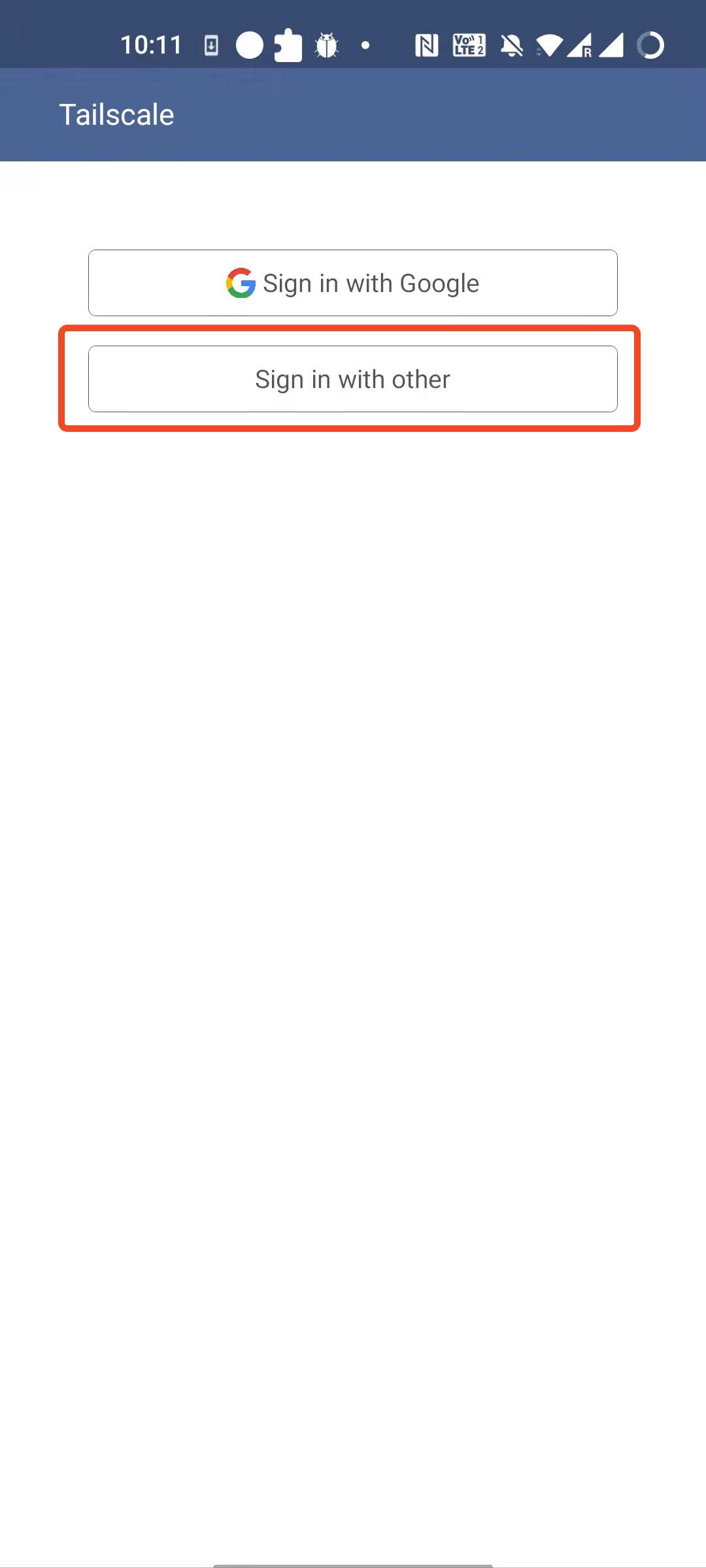

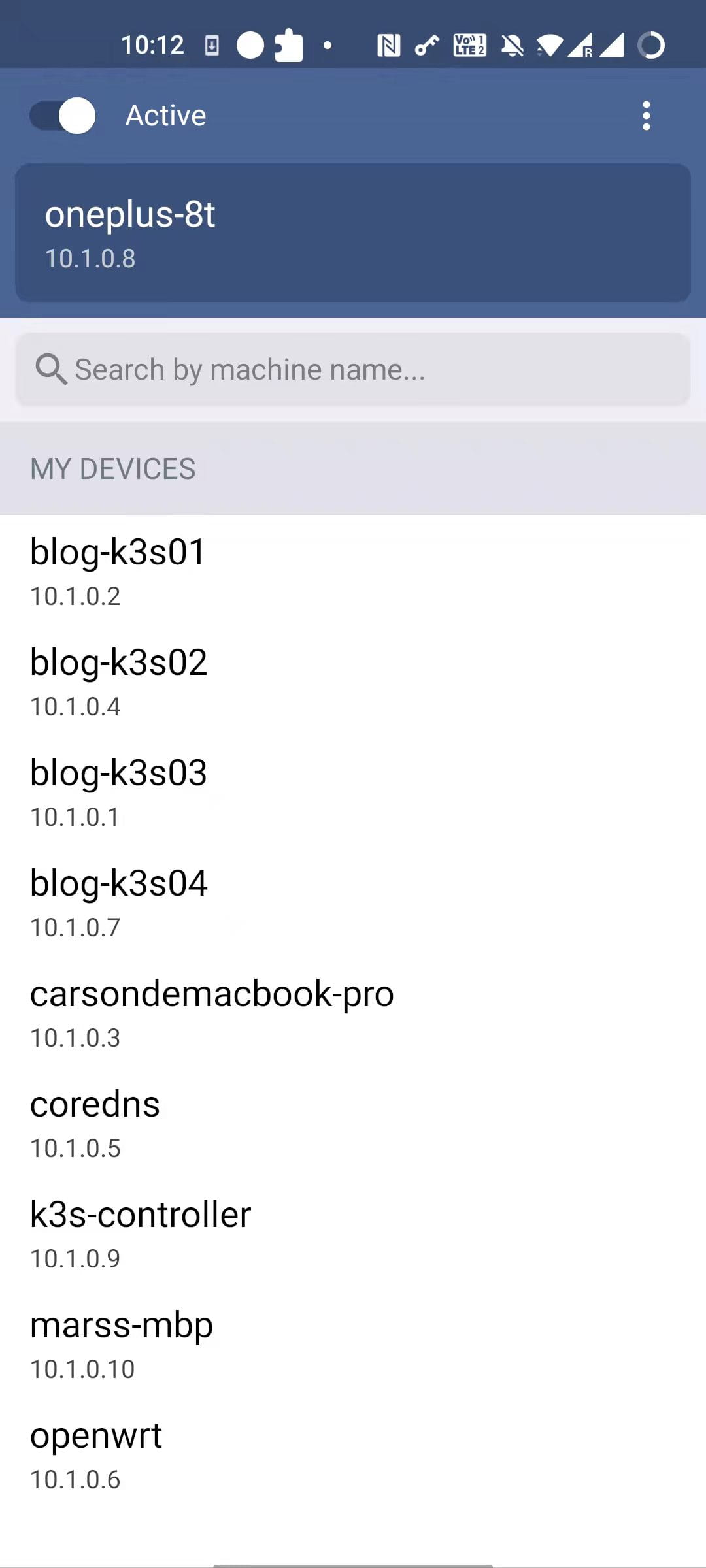

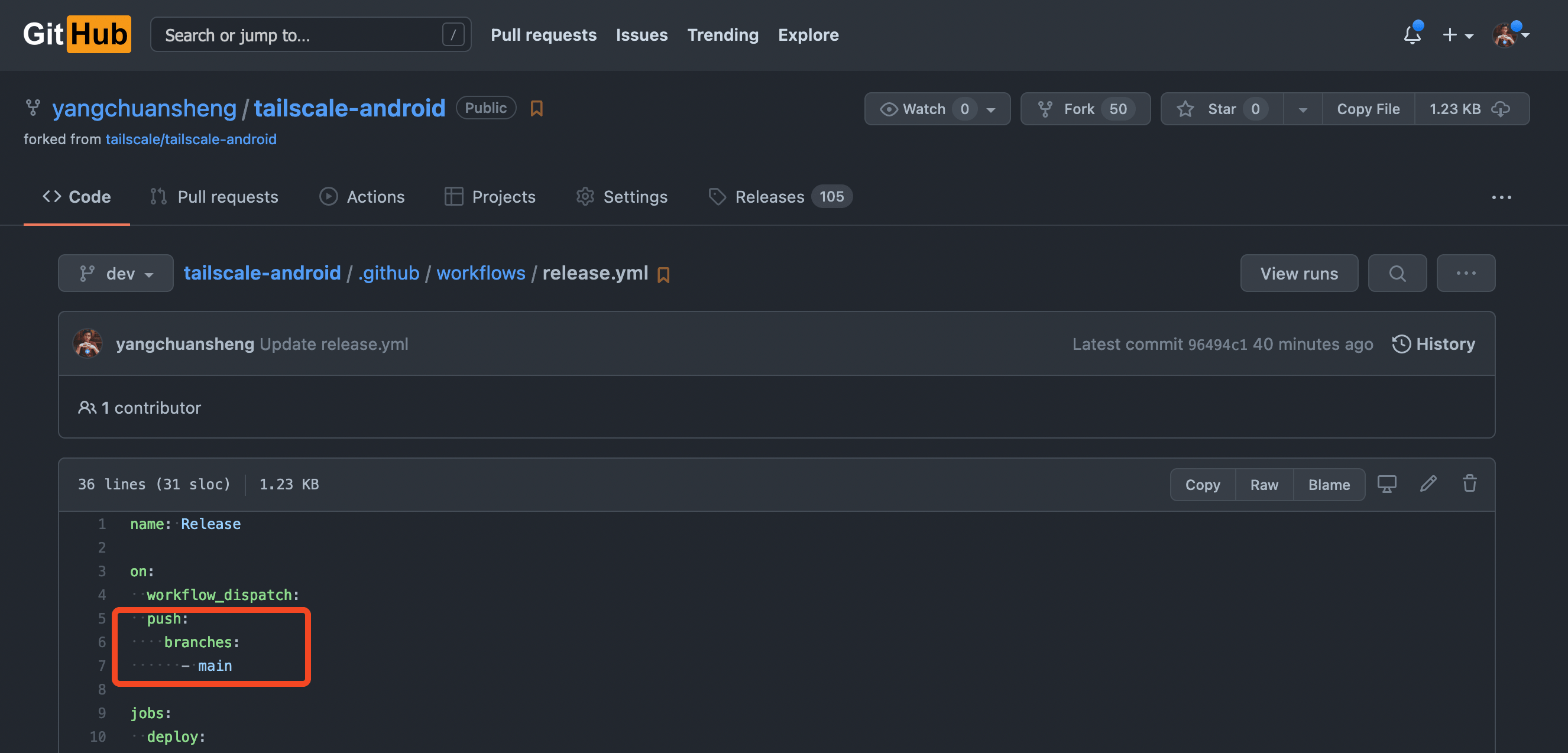

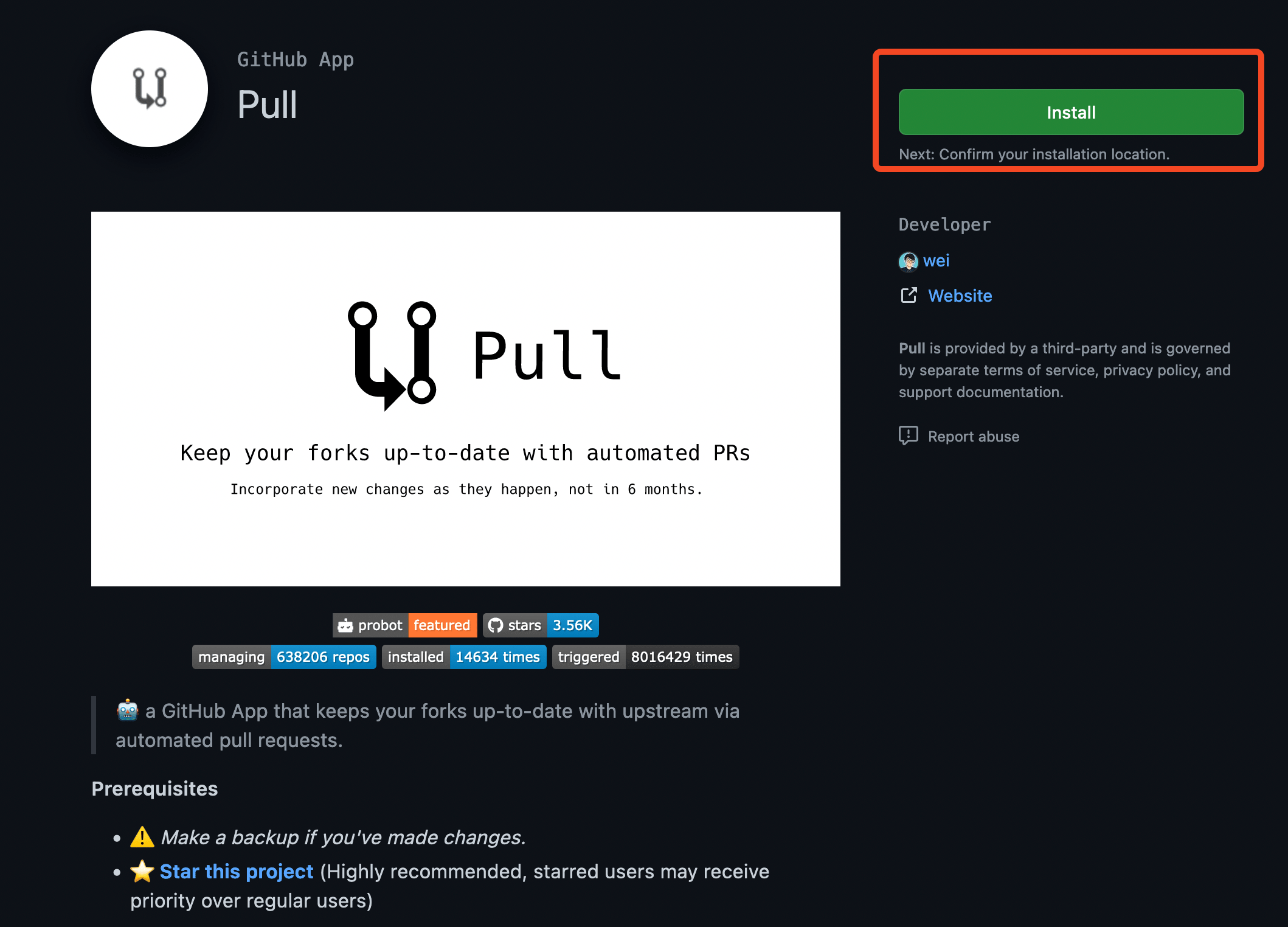

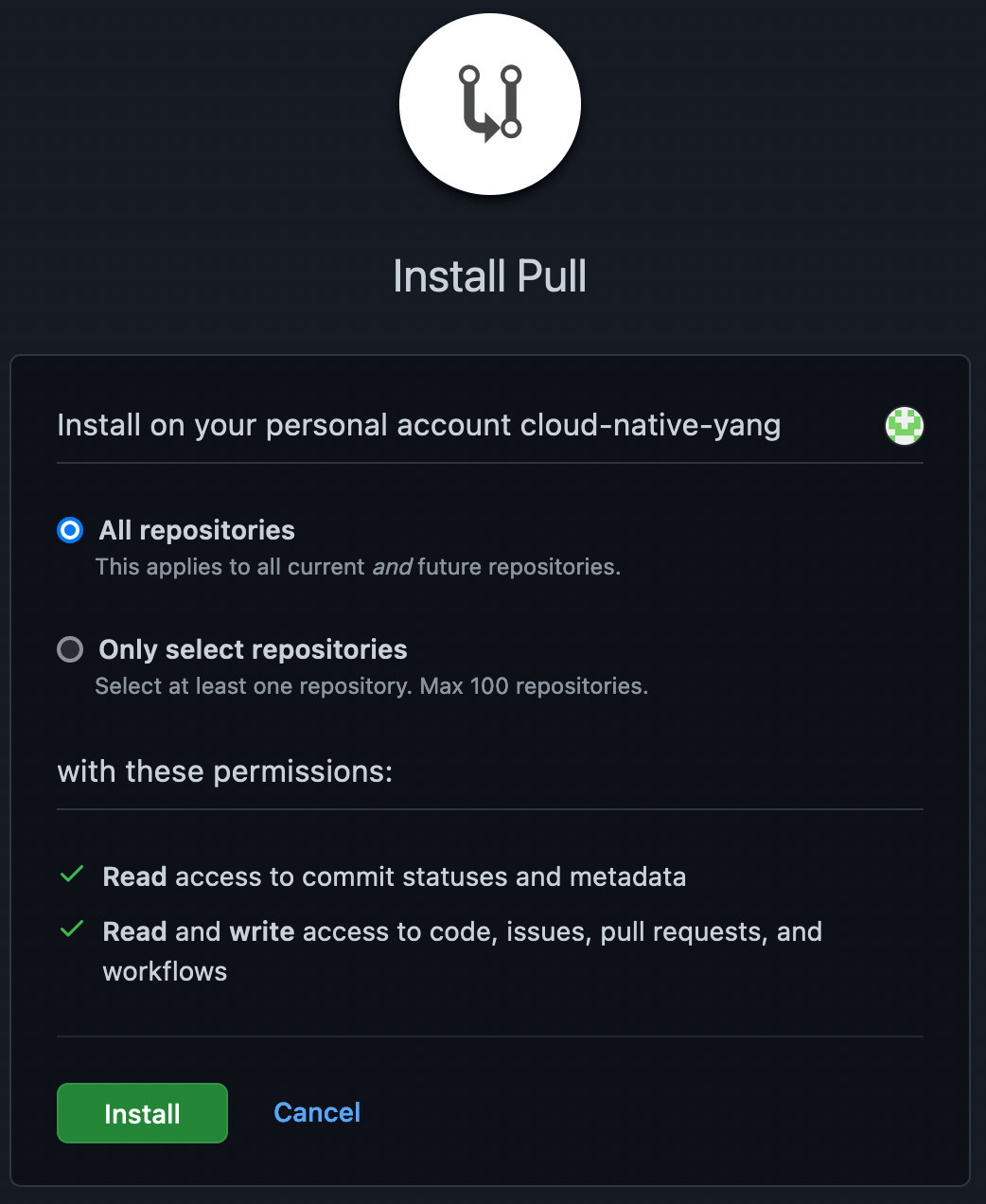

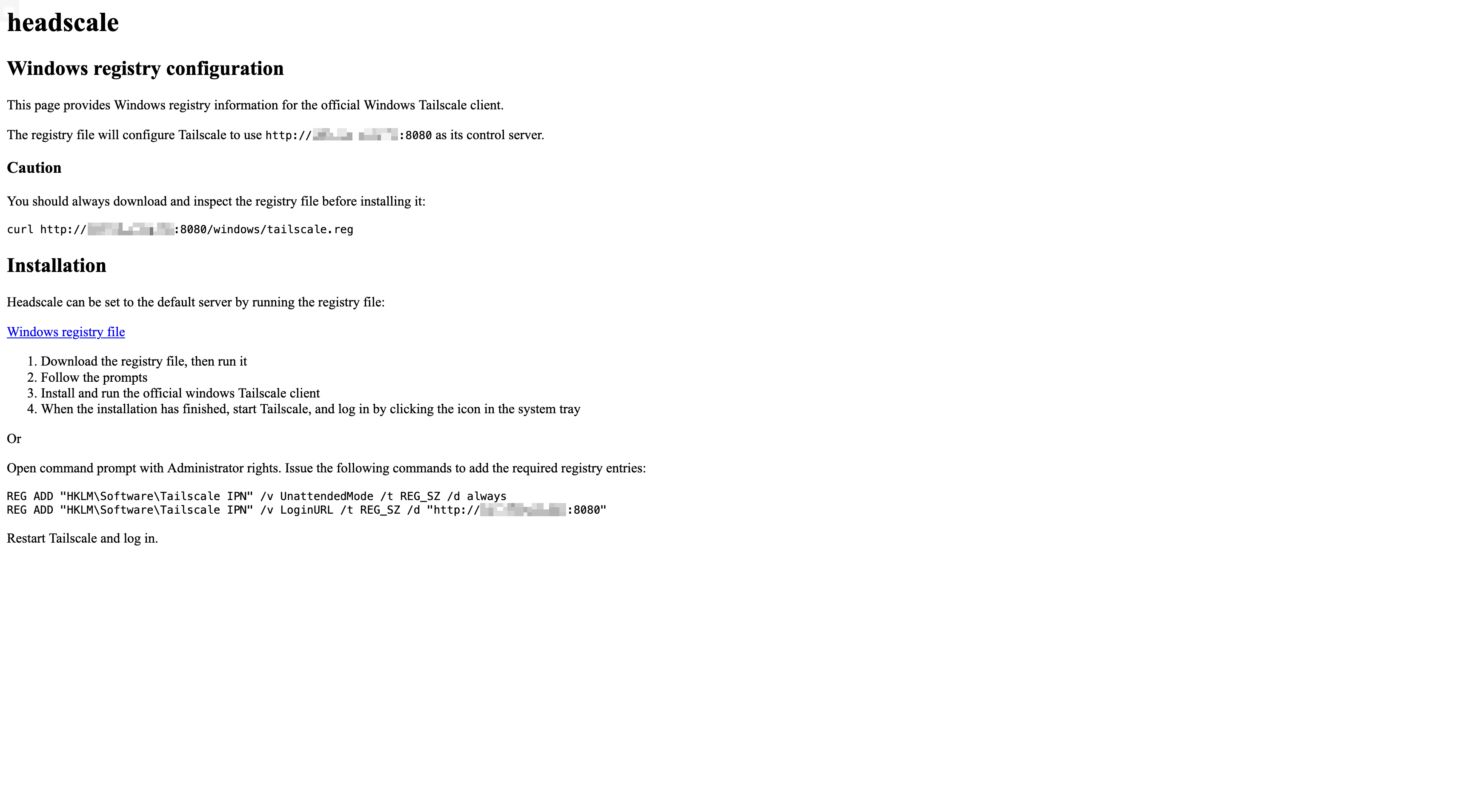

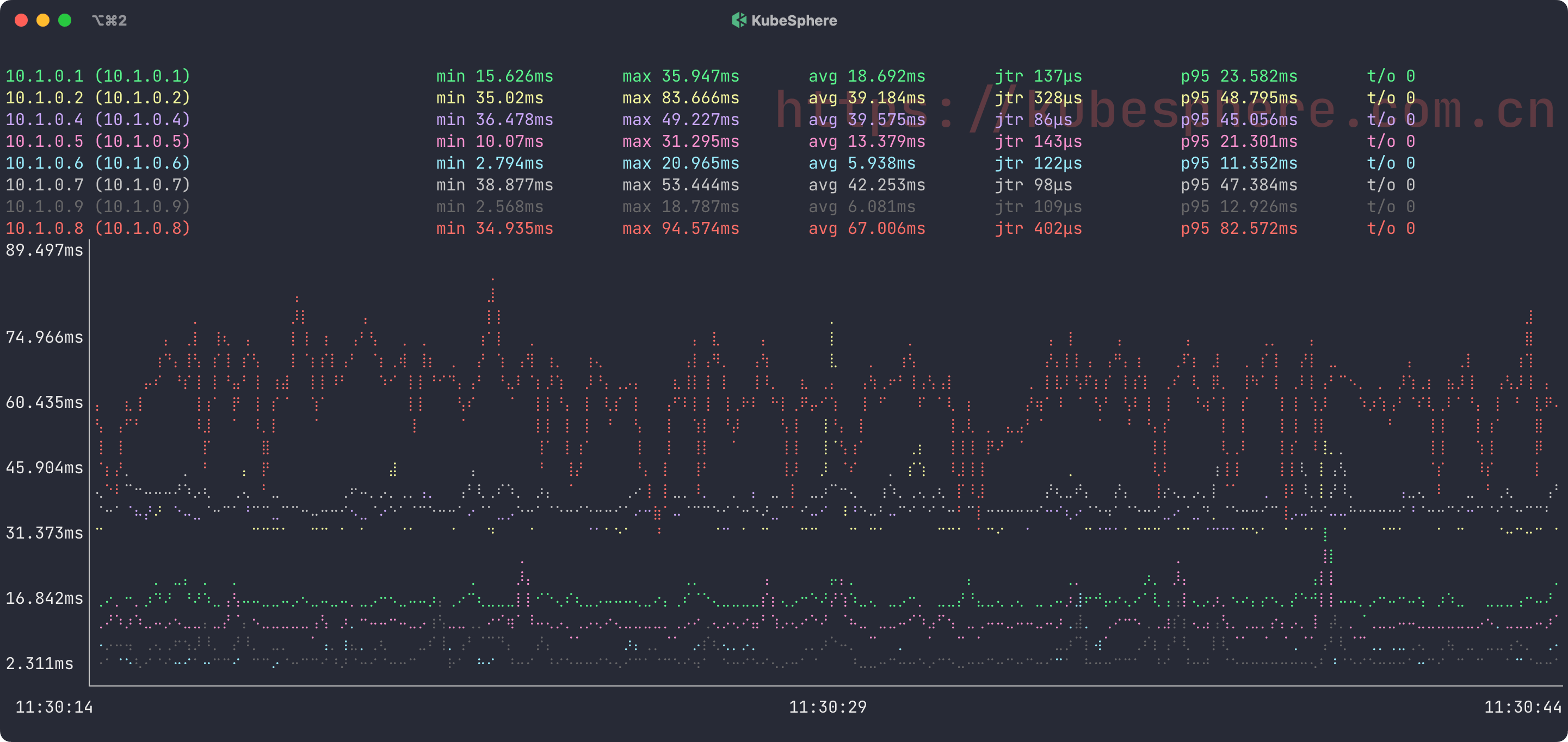

> 本文由 [简悦 SimpRead](http://ksria.com/simpread/) 转码, 原文地址 [icloudnative.io](https://icloudnative.io/posts/how-to-set-up-or-migrate-headscale/)  目前国家工信部在大力推动三大运营商发展 IPv6,对家用宽带而言,可以使用的 IPv4 公网 IP 会越来越少。有部分地区即使拿到了公网 IPv4 地址,也是个大内网地址,根本不是真正的公网 IP,访问家庭内网的资源将会变得越来越困难。 部分小伙伴可能会选择使用 frp 等针对特定协议和端口的内网穿透方案,但这种方案还是不够酸爽,无法访问家庭内网任意设备的任意端口。更佳的选择还是通过 VPN 来组建大内网。至于该选择哪种 VPN,毫无疑问肯定是 WireGuard,WireGuard 就是 VPN 的未来。**我已经不止一次向大家推荐使用 WireGuard 了,我累了,不想再讲了,你爱 JB 用辣鸡 OpenVPN 之类的就用吧,你开心就好。** WireGuard 相比于传统 VPN 的核心优势是没有 VPN 网关,所有节点之间都可以点对点(P2P)连接,也就是我之前提到的 [全互联模式(full mesh)](https://icloudnative.io/posts/wireguard-full-mesh/#1-%e5%85%a8%e4%ba%92%e8%81%94%e6%a8%a1%e5%bc%8f%e6%9e%b6%e6%9e%84%e4%b8%8e%e9%85%8d%e7%bd%ae),效率更高,速度更快,成本更低。 WireGuard 目前最大的痛点就是上层应用的功能不够健全,因为 WireGuard 推崇的是 Unix 的哲学,WireGuard 本身只是一个内核级别的模块,只是一个数据平面,至于上层的更高级的功能(比如秘钥交换机制,UDP 打洞,ACL 等),需要通过用户空间的应用来实现。 所以为了基于 WireGuard 实现更完美的 VPN 工具,现在已经涌现出了很多项目在互相厮杀。笔者前段时间一直在推崇 [Netmaker](https://icloudnative.io/posts/configure-a-mesh-network-with-netmaker/),它通过可视化界面来配置 WireGuard 的全互联模式,它支持 UDP 打洞、多租户等各种高端功能,几乎适配所有平台,非常强大。然而现实世界是复杂的,无法保证所有的 NAT 都能打洞成功,且 Netmaker 目前还没有 fallback 机制,如果打洞失败,无法 fallback 改成走中继节点。Tailscale 在这一点上比 Netmaker 高明许多,它支持 fallback 机制,可以尽最大努力实现全互联模式,部分节点即使打洞不成功,也能通过中继节点在这个虚拟网络中畅通无阻。 没错,我移情别恋了,从 Netmaker 阵营转向了 Tailscale,是渣男没错了。 Tailscale 是什么 ------------- Tailscale 是一种基于 WireGuard 的虚拟组网工具,和 Netmaker 类似,**最大的区别在于 Tailscale 是在用户态实现了 WireGuard 协议,而 Netmaker 直接使用了内核态的 WireGuard**。所以 Tailscale 相比于内核态 WireGuard 性能会有所损失,但与 OpenVPN 之流相比还是能甩好几十条街的,Tailscale 虽然在性能上做了些许取舍,但在功能和易用性上绝对是完爆其他工具: 1. 开箱即用 * 无需配置防火墙 * 没有额外的配置 2. 高安全性 / 私密性 * 自动密钥轮换 * 点对点连接 * 支持用户审查端到端的访问记录 3. 在原有的 ICE、STUN 等 UDP 协议外,实现了 DERP TCP 协议来实现 NAT 穿透 4. 基于公网的控制服务器下发 ACL 和配置,实现节点动态更新 5. 通过第三方(如 Google) SSO 服务生成用户和私钥,实现身份认证 简而言之,我们可以将 Tailscale 看成是更为易用、功能更完善的 WireGuard。  光有这些还不够,作为一个白嫖党,咱更关心的是**免费**与**开源**。 Tailscale 是一款商业产品,但个人用户是可以白嫖的,个人用户在接入设备不超过 20 台的情况下是可以免费使用的(虽然有一些限制,比如子网网段无法自定义,且无法设置多个子网)。除 Windows 和 macOS 的图形应用程序外,其他 Tailscale 客户端的组件(包含 Android 客户端)是在 BSD 许可下以开源项目的形式开发的,你可以在他们的 [GitHub 仓库](https://github.com/tailscale/)找到各个操作系统的客户端源码。 对于大部份用户来说,白嫖 Tailscale 已经足够了,如果你有更高的需求,比如自定义网段,可以选择付费。 **我就不想付费行不行?行,不过得往下看。** Headscale 是什么 ------------- Tailscale 的控制服务器是不开源的,而且对免费用户有诸多限制,这是人家的摇钱树,可以理解。好在目前有一款开源的实现叫 [Headscale](https://github.com/juanfont/headscale),这也是唯一的一款,希望能发展壮大。 Headscale 由欧洲航天局的 Juan Font 使用 Go 语言开发,在 BSD 许可下发布,实现了 Tailscale 控制服务器的所有主要功能,可以部署在企业内部,没有任何设备数量的限制,且所有的网络流量都由自己控制。 目前 Headscale 还没有可视化界面,期待后续更新吧。 Headscale 部署 ------------ Headscale 部署很简单,推荐直接在 Linux 主机上安装。 理论上来说只要你的 Headscale 服务可以暴露到公网出口就行,但最好不要有 NAT,所以推荐将 Headscale 部署在有公网 IP 的云主机上。 首先需要到其 GitHub 仓库的 Release 页面下载最新版的二进制文件。 ``` $ wget --output-document=/usr/local/bin/headscale \ https://github.com/juanfont/headscale/releases/download/v<HEADSCALE VERSION>/headscale_<HEADSCALE VERSION>_linux_<ARCH> $ chmod +x /usr/local/bin/headscale ``` 创建配置目录: ``` $ mkdir -p /etc/headscale ``` 创建目录用来存储数据与证书: ``` $ mkdir -p /var/lib/headscale ``` 创建空的 SQLite 数据库文件: ``` $ touch /var/lib/headscale/db.sqlite ``` 创建 Headscale 配置文件: ``` $ wget https://github.com/juanfont/headscale/raw/main/config-example.yaml -O /etc/headscale/config.yaml ``` * 修改配置文件,将 `server_url` 改为公网 IP 或域名。**如果是国内服务器,域名必须要备案**。我的域名无法备案,所以我就直接用公网 IP 了。 * 如果暂时用不到 DNS 功能,可以先将 `magic_dns` 设为 false。 * `server_url` 设置为 `http://<PUBLIC_IP>:8080`,将 `<PUBLIC_IP>` 替换为公网 IP 或者域名。 * 可自定义私有网段,也可同时开启 IPv4 和 IPv6: ``` ip_prefixes: # - fd7a:115c:a1e0::/48 - 10.1.0.0/16 ``` 创建 SystemD service 配置文件: ``` # /etc/systemd/system/headscale.service [Unit] Description=headscale controller After=syslog.target After=network.target [Service] Type=simple User=headscale Group=headscale ExecStart=/usr/local/bin/headscale serve Restart=always RestartSec=5 # Optional security enhancements NoNewPrivileges=yes PrivateTmp=yes ProtectSystem=strict ProtectHome=yes ReadWritePaths=/var/lib/headscale /var/run/headscale AmbientCapabilities=CAP_NET_BIND_SERVICE RuntimeDirectory=headscale [Install] WantedBy=multi-user.target ``` 创建 headscale 用户: ``` $ useradd headscale -d /home/headscale -m ``` 修改 /var/lib/headscale 目录的 owner: ``` $ chown -R headscale:headscale /var/lib/headscale ``` 修改配置文件中的 `unix_socket`: ``` unix_socket: /var/run/headscale/headscale.sock ``` Reload SystemD 以加载新的配置文件: ``` $ systemctl daemon-reload ``` 启动 Headscale 服务并设置开机自启: ``` $ systemctl enable --now headscale ``` 查看运行状态: ``` $ systemctl status headscale ``` 查看占用端口: ``` $ ss -tulnp|grep headscale tcp LISTEN 0 1024 [::]:9090 [::]:* users:(("headscale",pi d=10899,fd=13)) tcp LISTEN 0 1024 [::]:50443 [::]:* users:(("headscale",pi d=10899,fd=10)) tcp LISTEN 0 1024 [::]:8080 [::]:* users:(("headscale",pi d=10899,fd=12)) ``` Tailscale 中有一个概念叫 tailnet,你可以理解成租户,租户与租户之间是相互隔离的,具体看参考 Tailscale 的官方文档: [What is a tailnet](https://tailscale.com/kb/1136/tailnet/)。Headscale 也有类似的实现叫 namespace,即命名空间。我们需要先创建一个 namespace,以便后续客户端接入,例如: ``` $ headscale namespaces create default ``` 查看命名空间: ``` $ headscale namespaces list ID | Name | Created 1 | default | 2022-03-09 06:12:06 ``` Tailscale 客户端接入 --------------- 目前除了 iOS 客户端,其他平台的客户端都有办法自定义 Tailscale 的控制服务器。 <table><thead><tr><th>OS</th><th>是否支持 Headscale</th></tr></thead><tbody><tr><td>Linux</td><td>Yes</td></tr><tr><td>OpenBSD</td><td>Yes</td></tr><tr><td>FreeBSD</td><td>Yes</td></tr><tr><td>macOS</td><td>Yes</td></tr><tr><td>Windows</td><td>Yes 参考 <a href="https://github.com/juanfont/headscale/blob/main/docs/windows-client.md" target="_blank" rel="noopener">Windows 客户端文档</a></td></tr><tr><td>Android</td><td><a href="https://github.com/juanfont/headscale/issues/58#issuecomment-950386833" target="_blank" rel="noopener">需要自己编译客户端</a></td></tr><tr><td>iOS</td><td>暂不支持</td></tr></tbody></table> 我们先来看下 Linux 平台的接入。 ### Linux Tailscale 官方提供了各种 Linux 发行版的软件包,但国内的网络你懂得,软件源根本用不了。好在官方还提供了 [静态编译的二进制文件](https://tailscale.com/download/linux/static),我们可以直接下载。例如: ``` $ wget https://pkgs.tailscale.com/stable/tailscale_1.22.2_amd64.tgz ``` 解压: ``` $ tar zxvf tailscale_1.22.2_amd64.tgz x tailscale_1.22.2_amd64/ x tailscale_1.22.2_amd64/tailscale x tailscale_1.22.2_amd64/tailscaled x tailscale_1.22.2_amd64/systemd/ x tailscale_1.22.2_amd64/systemd/tailscaled.defaults x tailscale_1.22.2_amd64/systemd/tailscaled.service ``` 将二进制文件复制到官方软件包默认的路径下: ``` $ cp tailscale_1.22.2_amd64/tailscaled /usr/sbin/tailscaled $ cp tailscale_1.22.2_amd64/tailscale /usr/bin/tailscale ``` 将 systemD service 配置文件复制到系统路径下: ``` $ cp tailscale_1.22.2_amd64/systemd/tailscaled.service /lib/systemd/system/tailscaled.service ``` 将环境变量配置文件复制到系统路径下: ``` $ cp tailscale_1.22.2_amd64/systemd/tailscaled.defaults /etc/default/tailscaled ``` 启动 tailscaled.service 并设置开机自启: ``` $ systemctl enable --now tailscaled ``` 查看服务状态: ``` $ systemctl status tailscaled ``` Tailscale 接入 Headscale: ``` # 将 <HEADSCALE_PUB_IP> 换成你的 Headscale 公网 IP 或域名 $ tailscale up --login-server=http://<HEADSCALE_PUB_IP>:8080 --accept-routes=true --accept-dns=false ``` 这里推荐将 DNS 功能关闭,因为它会覆盖系统的默认 DNS。如果你对 DNS 有需求,可自己研究官方文档,这里不再赘述。 执行完上面的命令后,会出现下面的信息: ``` To authenticate, visit: http://xxxxxx:8080/register?key=905cf165204800247fbd33989dbc22be95c987286c45aac303393704 1150d846 ``` 在浏览器中打开该链接,就会出现如下的界面:  将其中的命令复制粘贴到 headscale 所在机器的终端中,并将 NAMESPACE 替换为前面所创建的 namespace。 ``` $ headscale -n default nodes register --key 905cf165204800247fbd33989dbc22be95c987286c45aac3033937041150d846 Machine register ``` 注册成功,查看注册的节点: ``` $ headscale nodes list ID | Name | NodeKey | Namespace | IP addresses | Ephemeral | Last seen | Onlin e | Expired 1 | coredns | [Ew3RB] | default | 10.1.0.1 | false | 2022-03-20 09:08:58 | onlin e | no ``` 回到 Tailscale 客户端所在的 Linux 主机,可以看到 Tailscale 会自动创建相关的路由表和 iptables 规则。路由表可通过以下命令查看: 查看 iptables 规则: ``` $ ip route show table 52 ``` ### macOS macOS 客户端的安装相对来说就简单多了,只需要在应用商店安装 APP 即可,前提是你**需要一个美区 ID**。。。  安装完成后还需要做一些骚操作,才能让 Tailscale 使用 Headscale 作为控制服务器。当然,Headscale 已经给我们提供了详细的操作步骤,你只需要在浏览器中打开 URL:`http://<HEADSCALE_PUB_IP>:8080/apple`,便会出现如下的界面:  你只需要按照图中所述的步骤操作即可,本文就不再赘述了。 修改完成后重启 Tailscale 客户端,在 macOS 顶部状态栏中找到 Tailscale 并点击,然后再点击 `Log in`。  然后立马就会跳转到浏览器并打开一个页面。  接下来与之前 Linux 客户端相同,回到 Headscale 所在的机器执行浏览器中的命令即可,注册成功:  回到 Headscale 所在主机,查看注册的节点: ``` $ iptables -S -P INPUT DROP -P FORWARD ACCEPT -P OUTPUT ACCEPT -N ts-forward -N ts-input -A INPUT -j ts-input -A FORWARD -j ts-forward -A ts-forward -i tailscale0 -j MARK --set-xmark 0x40000/0xffffffff -A ts-forward -m mark --mark 0x40000 -j ACCEPT -A ts-forward -s 100.64.0.0/10 -o tailscale0 -j DROP -A ts-forward -o tailscale0 -j ACCEPT -A ts-input -s 10.1.0.5/32 -i lo -j ACCEPT -A ts-input -s 100.115.92.0/23 ! -i tailscale0 -j RETURN -A ts-input -s 100.64.0.0/10 ! -i tailscale0 -j DROP $ iptables -S -t nat -P PREROUTING ACCEPT -P INPUT ACCEPT -P OUTPUT ACCEPT -P POSTROUTING ACCEPT -A ts-postrouting -m mark --mark 0x40000 -j MASQUERADE ``` 回到 macOS,测试是否能 ping 通对端节点: ``` $ headscale nodes list ID | Name | NodeKey | Namespace | IP addresses | Ephemeral | Last seen | Onlin e | Expired 1 | coredns | [Ew3RB] | default | 10.1.0.1 | false | 2022-03-20 09:08:58 | onlin e | no 2 | carsondemacbook-pro | [k7bzX] | default | 10.1.0.2 | false | 2022-03-20 09:48:30 | online | no ``` 也可以使用 Tailscale CLI 来测试: ``` $ ping -c 2 10.1.0.1 PING 10.1.0.1 (10.1.0.1): 56 data bytes 64 bytes from 10.1.0.1: icmp_seq=0 ttl=64 time=37.025 ms 64 bytes from 10.1.0.1: icmp_seq=1 ttl=64 time=38.181 ms --- 10.1.0.1 ping statistics --- 2 packets transmitted, 2 packets received, 0.0% packet loss round-trip min/avg/max/stddev = 37.025/37.603/38.181/0.578 ms ``` 如果你没有美区 ID,无法安装 App,可以直接使用命令行版本,通过 Homebrew 安装即可: ### Android Android 客户端就比较麻烦了,需要自己修改源代码编译 App,具体可参考 [这个 issue](https://github.com/juanfont/headscale/issues/58#issuecomment-950386833)。编译过程还是比较麻烦的,需要先修改源码,然后构建一个包含编译环境的 Docker 镜像,最后在通过该镜像启动容器编译 apk。 我知道很多人一看麻烦就不想搞了,这个问题不大,我送佛送到西,提供了一条龙服务,你只需 fork 我的 GitHub 仓库 [tailscale-android](https://github.com/yangchuansheng/tailscale-android):  然后在你的仓库中点击 **Settings** 标签,找到 **Secrets** 下拉框中的 Actions 选项:  选择 **New repository secret** 添加一个 secret 叫 `HEADSCALE_URL`,将你的 Headscale 服务公网地址填入其中:  **添加在这里的配置,将只对你可见,不用担心会泄露给他人。** 然后点击 **Actions** 标签,选择 **Release** Workflow。  你会看到一个 **Run workflow** 按钮,点击它,然后在下拉框中点击 **Run workflow**。  流水线就会开始执行,执行成功后就会在 Release 页面看到编译好的 apk。  接下来的事情就简单了,下载这个 apk 到你的 Android 手机上安装就好了。安装完成后打开 Tailscale App,选择 **Sign in with other**。  然后就会跳出这个页面:  将其中的命令粘贴到 Headscale 所在主机的终端,将 **NAMESPACE** 替换为之前创建的 namespace,然后执行命令即可。注册成功后可将该页面关闭,回到 App 主页,效果如图:  回到之前的 GitHub 仓库,刚才我们是通过手动触发 Workflow 来编译 apk 的,有没有办法自动编译呢?**只要 Tailscale 官方仓库有更新,就立即触发 Workflow 开始编译。** 那当然是可以实现的,而且我已经实现了,仔细看 GitHub Actions 的编排文件:  红框圈出来的部分表示只要仓库的 `main` 分支有更新,便会触发 Workflow。**现在的问题是如何让 main 分支和上游官方仓库一致,一直保持在最新状态。** 这个问题使用第三方 Github App 就可以解决,这个 App 名字简单粗暴,就叫 [Pull](https://github.com/apps/pull),它的作用非也很简单粗暴:保持你的 Fork 在最新状态。 Pull 的使用方法很简单: 1. 打开 [Pull App](https://github.com/apps/pull) 页面 2. 点击右上角绿色的 install 按钮  3. 在选项页面,使用默认的 **All repositories** 即可(你也可以选择指定的仓库,比如 tailscale-android),然后点击绿色的 **install** 按钮:  简单三步,Pull App 就安装好了。接下来 Pull App 会每天定时帮你更新代码库,使你 fork 的代码始终是最新版的。 ### Windows Windows Tailscale 客户端想要使用 Headscale 作为控制服务器,只需在浏览器中打开 URL:`http://<HEADSCALE_PUB_IP>:8080/windows`,便会出现如下的界面:  按照其中的步骤操作即可。 ### 其他 Linux 发行版 除了常规的 Linux 发行版之外,还有一些特殊场景的 Linux 发行版,比如 OpenWrt、威联通(QNAP)、群晖等,这些发行版的安装方法已经有人写好了,这里就不详细描述了,我只给出相关的 GitHub 仓库,大家如果自己有需求,直接去看相关仓库的文档即可。 * OpenWrt: [https://github.com/adyanth/openwrt-tailscale-enabler](https://github.com/adyanth/openwrt-tailscale-enabler) * 群晖: [https://github.com/tailscale/tailscale-synology](https://github.com/tailscale/tailscale-synology) * 威联通: [https://github.com/ivokub/tailscale-qpkg](https://github.com/ivokub/tailscale-qpkg) ### iOS Tailscale iOS 客户端源代码没有开源,目前还无法破解使其使用第三方控制服务器,遗憾~~ 打通局域网 ----- 到目前为止我们只是打造了一个点对点的 Mesh 网络,各个节点之间都可以通过 WireGuard 的私有网络 IP 进行直连。但我们可以更大胆一点,还记得我在文章开头提到的访问家庭内网的资源吗?我们可以通过适当的配置让每个节点都能访问其他节点的局域网 IP。这个使用场景就比较多了,你可以直接访问家庭内网的 NAS,或者内网的任何一个服务,**更高级的玩家可以使用这个方法来访问云上 Kubernetes 集群的 Pod IP 和 Service IP。** 假设你的家庭内网有一台 Linux 主机(比如 OpenWrt)安装了 Tailscale 客户端,我们希望其他 Tailscale 客户端可以直接通过家中的局域网 IP(例如 **192.168.100.0/24**) 访问家庭内网的任何一台设备。 配置方法很简单,首先需要设置 IPv4 与 IPv6 路由转发: ``` $ /Applications/Tailscale.app/Contents/MacOS/Tailscale ping 10.1.0.1 pong from coredns (10.1.0.1) via xxxx:41641 in 36ms ``` 客户端修改注册节点的命令,在原来命令的基础上加上参数 `--advertise-routes=192.168.100.0/24`。 ``` $ brew install tailscale ``` 在 Headscale 端查看路由,可以看到相关路由是关闭的。 ``` $ echo 'net.ipv4.ip_forward = 1' | tee /etc/sysctl.d/ipforwarding.conf $ echo 'net.ipv6.conf.all.forwarding = 1' | tee -a /etc/sysctl.d/ipforwarding.conf $ sysctl -p /etc/sysctl.d/ipforwarding.conf ``` 开启路由: ``` $ tailscale up --login-server=http://<HEADSCALE_PUB_IP>:8080 --accept-routes=true --accept-dns=false --advertise-routes=192.168.100.0/24 ``` 其他节点查看路由结果: ``` $ headscale nodes list|grep openwrt 6 | openwrt | [7LdVc] | default | 10.1.0.6 | false | 2022-03-20 15:50:46 | onlin e | no $ headscale routes list -i 6 Route | Enabled 192.168.100.0/24 | false ``` 现在你在任何一个 Tailscale 客户端所在的节点都可以 ping 通家庭内网的机器了,你在公司或者星巴克也可以像在家里一样用同样的 IP 随意访问家中的任何一个设备,就问你香不香? 总结 -- 目前从稳定性来看,Tailscale 比 Netmaker 略胜一筹,基本上不会像 Netmaker 一样时不时出现 ping 不通的情况,这取决于 Tailscale 在用户态对 NAT 穿透所做的种种优化,他们还专门写了一篇文章介绍 [NAT 穿透的原理](https://tailscale.com/blog/how-nat-traversal-works/), [中文版](https://arthurchiao.art/blog/how-nat-traversal-works-zh/)翻译自国内的 eBPF 大佬赵亚楠,墙裂推荐大家阅读。放一张图给大家感受一下:  本文给大家介绍了 Tailscale 和 Headscale,包括 Headscale 的安装部署和各个平台客户端的接入,以及如何打通各个节点所在的局域网。下篇文章将会给大家介绍如何让 Tailscale 使用自定义的 DERP Servers(也就是中继服务器),See you~~ ------- 他日江湖相逢 再当杯酒言欢 -------

Jonny

2022年4月29日 15:32

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

【腾讯云】爆款2核2G4M云服务器一年45元,企业首购最高获赠300元京东卡

【腾讯云】爆款2核2G4M云服务器一年45元,企业首购最高获赠300元京东卡

Markdown文件

Word文件

PDF文档

PDF文档(打印)

分享

链接

类型

密码

更新密码

有效期